kubectl 测试集群与外部网络连通性

要使用 kubectl 来检查集群中的 Pod 是否能与外部网络进行通信,但是没有办法直接 ping。你可以

创建一个临时的测试 Pod您可以创建一个临时的 Pod,用于测试网络连通性。通常使用一个简单的镜像如 busybox 来进行此类测试。

运行测试命令在创建的测试 Pod 中,使用 ping 命令来测试外部地址的连通性。例如

kubectl run curlpod --image=busybox --restart=Never -- ping -c 4 google.com

这条命令会启动一个名为 curlpod 的 Pod,使用 busybox 镜像,并执行 ping google.com 命令。

检查输出查看输出来确认是否成功连接到外部网络。如果命令执行成功,您将看到 ping 命令的结果。

清理资源测试完成后,记得删除测试用的 Pod 以释放资源

kubectl delete pod curlpod

搞集群前一定一定要先配置好网络,对于新手来说,大部分错误都是网络问题。

### 记得查看下 logger 看看是否都成功了

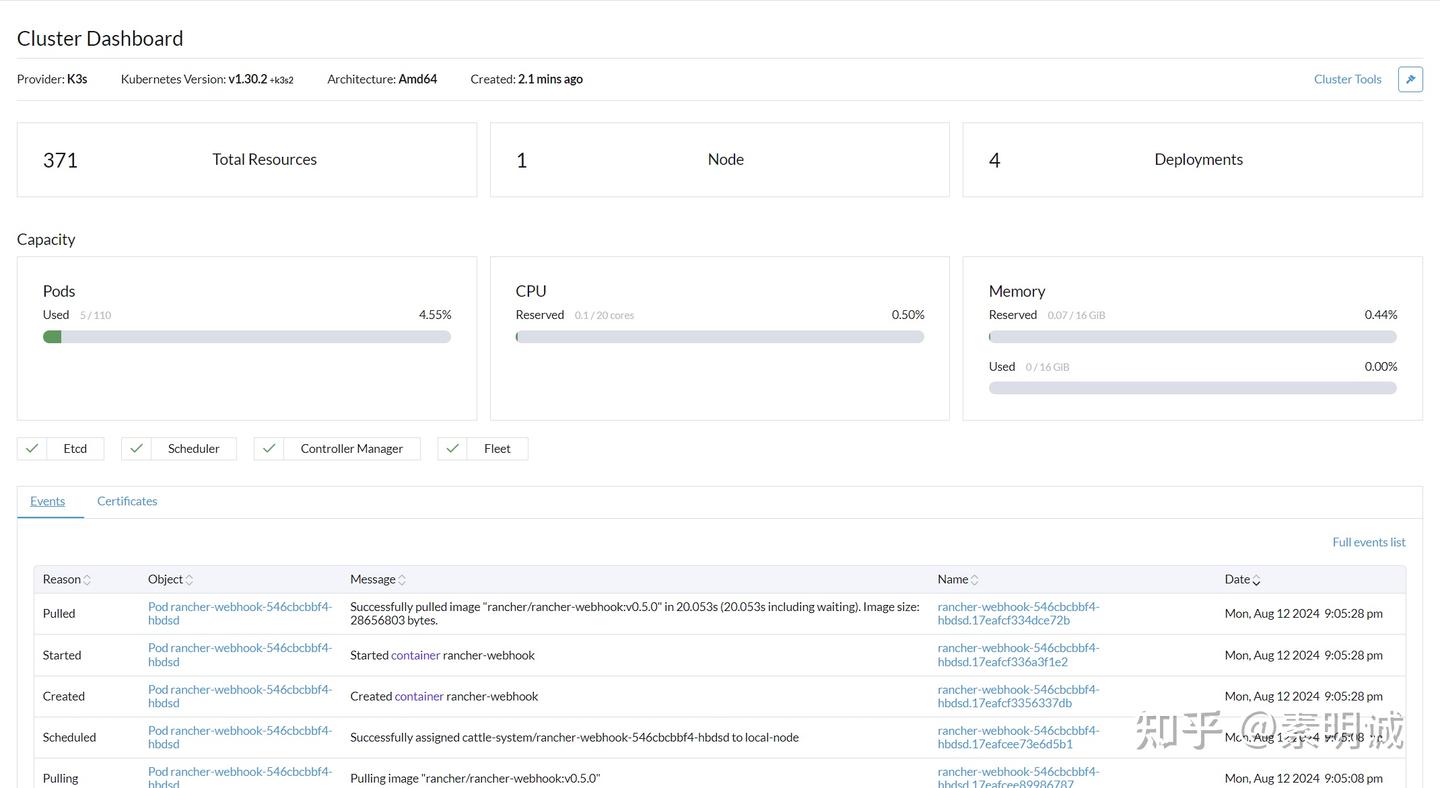

### 记得查看下 logger 看看是否都成功了 ## 下方的事件列表(Events)详细记录了集群中发生的一系列事件

## 下方的事件列表(Events)详细记录了集群中发生的一系列事件 ## 安装

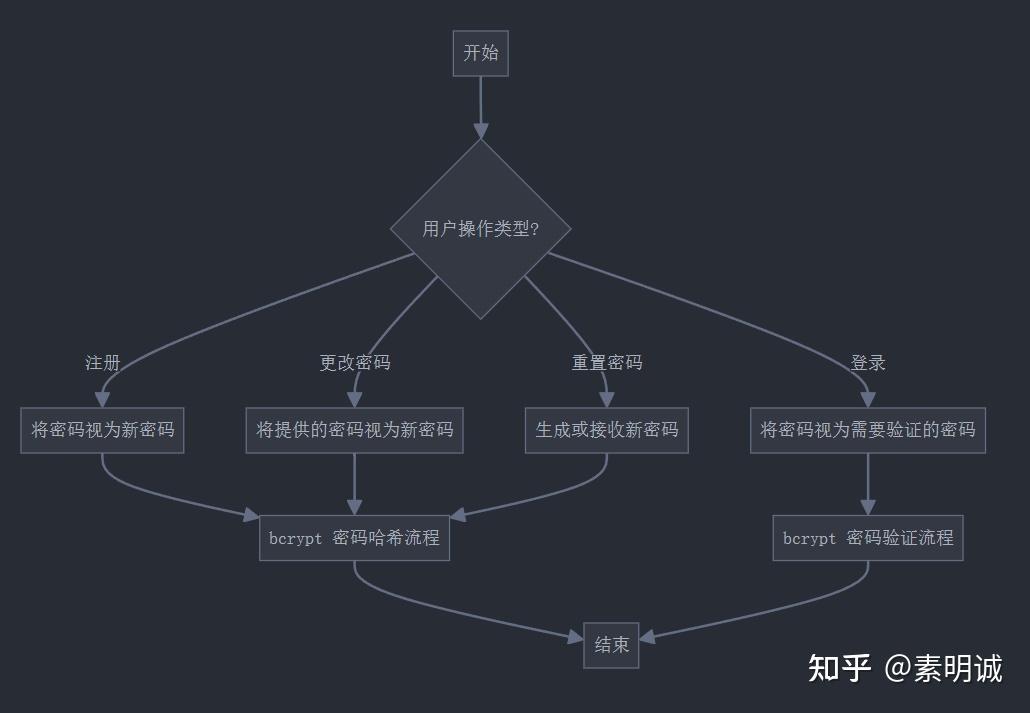

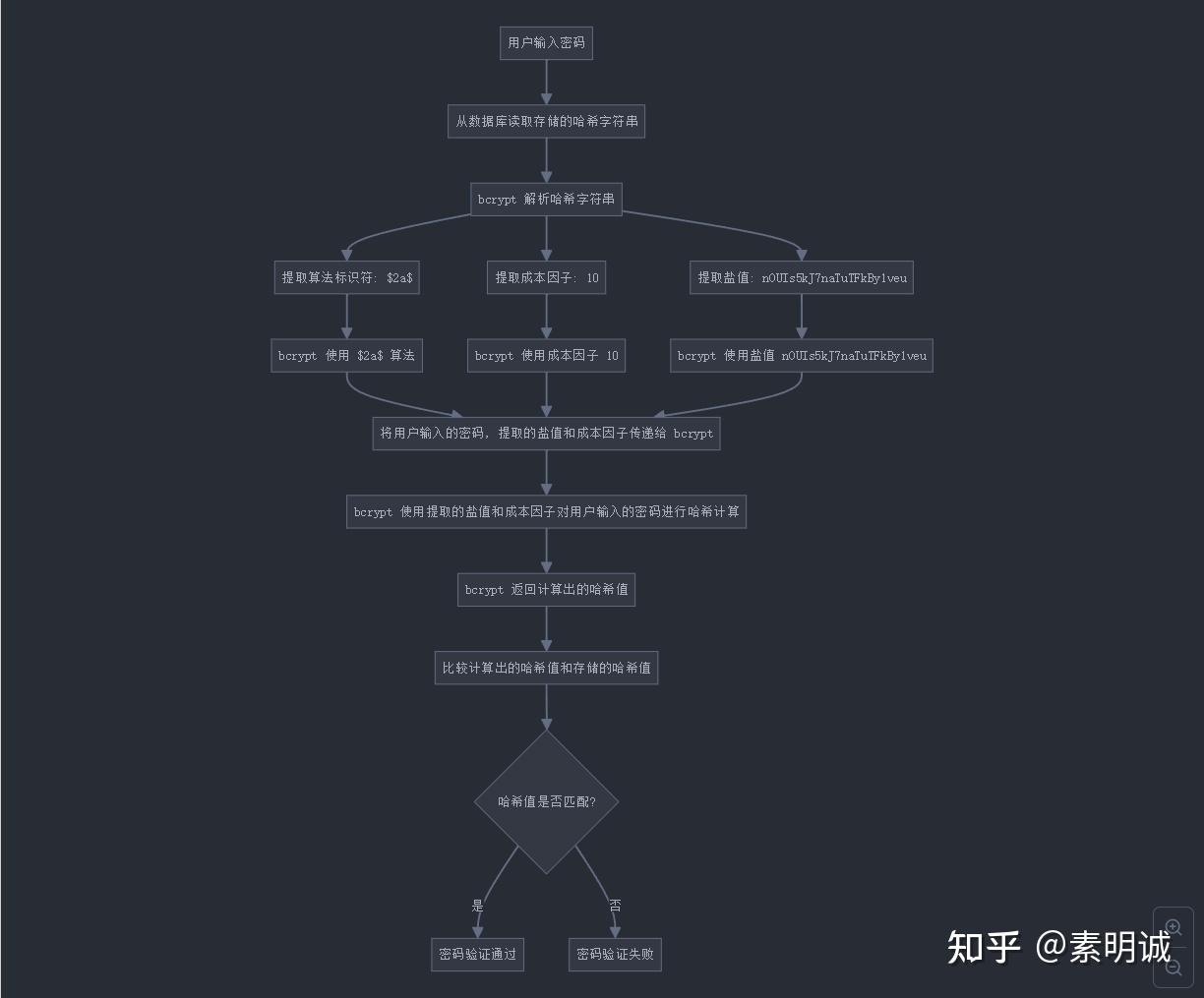

## 安装 ## 解密原理

## 解密原理 ## Go 加密解密示例代码

## Go 加密解密示例代码